|

ایران + وردنجان | ||

|

رخنه کردن یا هک به معنی سود بردن از یک روش سریع و هوشمندانه برای حل یک مشکل در رایانه میباشد. در علوم مربوط به رایانه معنی هک گاه مساوی معنی کرک (crack) که رمزگشایی است نیز عنوان میشود. در گفتگوهای امروزی هک به معنی نفوذ به یک سیستم رایانهای است. و کرک نیز به معنی رمزگشایی است و کراکر به فرد گشاینده رمز میگویند. گستردگی واژهٔ هک منحصر به رایانه نمیباشد و توسط افراد با تخصصهای گوناگون در زمینههایی از قبیل موسیقی، نقاشی و... نیز به کار میرود که به معنی دگرگونیهای هوشمندانه و خلاقانه فرد در آن زمینه میباشد.

یک لحظه غفلت، کاربر را به دام هکرها می اندازد. واژه هکر از همه ترسناکتر است. کاربران عادی همیشه از این واژه وحشت داشته و خواهند داشت. چرا که در دنیای کامپیوتر، هکرها همیشه نقش منفی را به عهده گرفته و بازی میکنند. اما واقعیت اینگونه هم نیست.

نکته جالب اینکه همین هکرهای ترسناک موجب پیشرفتهای بسیاری در دنیای کامپیوتر شده و شکل امروزی اینترنت، شبکه و کامپیوترها را رقم زدهاند.

به طور کلی، هکرها دو نوع هستند؛ کلاه سفید White Hat و کلاه سیاه Black Hat. کلاه سفیدها یا وایت هتها، هکرهایی هستند که از علم خود در راستای ارتقا کیفیت دنیای کامپیوتر استفاده میکنند و هکرهای کلاه سیاه یا بلکهتها، هکرهای خطرناکی هستند که از کامپیوتر و علم خود برای شکستن رمزها و هک کردن برنامههای شرکتها و سازمانهای بزرگ سوءاستفاده میکنند.

در اینجا میخواهیم شما را با هکرهای معروف جهان آشنا کنیم: کوین میتنایک

میتنایک به معروفترین هکر نسل خود تبدیل شده است. او از سوی وزارت دادگستری آمریکا به عنوان "جنایتکارترین هکر کامپیوتر" در تاریخ ایالات متحده تحت تعقیب است. گفته میشود؛ روش هک او "هکر پوستر پسر" است. او سیستمهای کامپیوتری و برخی از فن آوریهای برتر جهان و شرکتهای مخابراتی از جمله نوکیا، فوجیتسو و موتورولا را هک کرده است.

میتنایک پس از تلاشهای بسیار توسط اف بی آی در سال 1995 دستگیر شد و پس از اعتراف به چندین اتهام او را به پنج سال زندان محکوم کردند. او در سال 2000 به صورت مشروط از زندان آزاد شد و امروز به عنوان مشاوره امنیت کامپیوتر کار میکند. میتنایک هرگز برای فعالیتهای خود عنوان "هک" را به کار نبرد، بلکه به جای آن، عنوان " مهندسی اجتماعی" استفاده کرد. ریچارد متیو استالمن

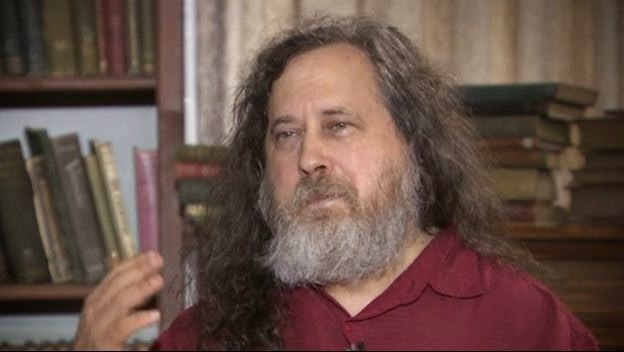

ریچارد متیو استالمن در دنیای مجازی به عنوان هکر شناخته نمی شود بلکه او را به عنوان رهبر مبلغان نرم افزارهای آزاد می شناسند. اما همین رهبر به علت قدرتی که در برنامه نویسی دارد هکر ماهری هم هست. در ضمن او از دشمنان سرسخت مایکروسافت است.

در دسته بندی هکرها یک هکر کلاه سفید است و در دنیای مجازی تا به حال خرابکاری نکرده است ولی مانند هر هکری به حریم شخصی اعتقاد ندارد و می گوید تمام اطلاعات دنیا باید به اشتراک گذاشته شود.

این هکر آمريکايي کنفرانس های بسیاری درباره هک و هکرها برگزار کرده و چهره هکرهای واقعی را به دنیا نشان داده است. یکی از کارهای معروف او هک کردن قوی ترین سیستم امنیتی مایکروسافت است.

استالمن درحالی که نماینده مایکروسافت در کنفرانس و در حال توضیح دادن همین مثلا قوی ترین سیستم امنیتی بود به شبکه نفوذ کرد و در مقابل همه حضار و تنها در مدت 8 دقیقه، نرم افزار را هک کرد و در فهرست سیاه مایکروسافت قرار گرفت.

آدرین لامو

آدرین لامو بیشتر به خاطر نفوذش به شبکه کامپیوتر مجموعه هایی از قبیل مایکروسافت، یاهو، گوگل و نیویورک تایمز شناخته می شود. این هکر معمولا از کافی شاپ و کتابخانه ها برای ترتیب دادن حملات خود استفاده می کند و بر همین اساس نیز با لقب «بی خانمان» شناخته می شود.

لامو در سال ۲۰۰۲ توانست به شبکه تایمز نفوذ نماید و به اطلاعات تمام کسانی که برای این نشریه مطلب می نویسند، دسترسی پیدا کند. در پی این حمله و پس از ۱۵ ماه تحقیق، سرانجام دادگاه حکم دستگیری آدرین را صادر کرد. او در نهایت توانست طی معامله ای با مراجع قضایی از زندان بگریزد و تنها شش ماه حبس خانگی را متحمل شود.

اما بعد از این ماجرا، زندگی برای لامو چندان خوشایند پیش نرفت. او بعدها به خاطر تهدید نامزدش با اسلحه به یک مرکز نگهداری بیماران روانی منتقل شد و به علت ابتلا به سندرم آسپرگر در همانجا بستری گشت.

جالب است بدانید که لقب لامو بعدها از بی خانمان به «خبرچین» تغییر پیدا کرد. چرا که او در مقطعی چلسی منینگ را به مقامات قضایی آمریکا لو داد. خانم منینگ هکری بود که هزاران اسناد طبقه بندی شده دولتی را در اینترنت منتشر کرده بود.

استفان وزنیاک

استیو وزنیاک را باید جزو هکرهای کلاه سفید دسته بندی کرد. اوهم دوره جان دراپر و با همه جزئیات Phreaking آشنا بود. نباید فکر کرد که همه روزهای زندگی هکری، وزنیاک به ساخت و فروش دستگاه غیرقانونی موسوم به جعبه آبی منحصر میشد. بلکه او همراه با استیو جابز با درآمد حاصل از فروش جعبههای آبی و همچنین فروش ماشین حساب HP مورد علاقه وزنیاک و ون فولکس واگن استیو جابز، نخستین کامپیوتر به نام اپل را ساختند. آنها با کمک مشاورههای بسیار عالی بازاریابی استیو جابز تا جایی پیش رفتند که امروزه یکی از پیشگامان شرکتهای سازنده کامپیوتر به شمار میروند.

جینسون

جینسون اولین هکری بود که به جرم کنترل ارتشی از کامپیوتر های دزدیده شده، محاکمه شد. او در سال ۲۰۰۴ با استفاده از کرمی به نام «rxbot» کنترل ۵۰۰ هزار کامپیوتر را در دست گرفت و از قدرت ترکیبی آن ها برای از دسترس خارج کردن سایت هایی بزرگ استفاده کرد. جالب اینکه وی بعدها برای این سرویس شروع به تبلیغات کرد و خدمات خود برای حمله به سایت ها را در اختیار عموم قرار داد.

البته او در سال ۲۰۰۵ به خاطر همین تبلیغات به دردسر افتاد. در آن زمان FBI در قالب یک عملیات مخفی، توانست خود را به عنوان یکی از مشتریان جینسون جا بزند و مدارک لازم جهت دستگیری این هکر را گردآوری کند.

در پی این دستگیری جینسون علاوه براینکه مجبور شد ۵۸ هزار درآمد خود از راه هک را به FBI تحویل دهد، با جریمه ای ۱۶ هزار دلاری نیز مواجه گشت. جینسون در اثر این اتفاق BMW خود را از دست داد و در نهایت ۶۰ ماه از زندگی خود را در زندان سپری کرد.

مایکل کالس

کالس زمانی که فقط 15 سال سن داشت با هک کردن برخی از بزرگترین وب سایتهای تجاری جهان نام خود را بدنام یا به عنوان یک هکر مشهور جهانی ساخت. روز ولنتاین سال 2000، او با استفاده از نام مستعار "مافیا بوی" هکر، دست به یکسری حملات سایبری زد. در این حملات که کالس راه اندازی کرده بود 75 کامپیوتر سراسری کشور و 52 شبکه داخلی و خارجی آسیب دیدند.

سایتهای آسیب دیده مانند: ای بی، آمازون، یاهو و...بودند. او پس از این حمله بزرگ در حالیکه به آن مباهات میکرد در یکی از اتاقهای چت آنلاین، کافیشاپها دستگیر شد. او برای این جرایم به هشت ماه زندان کامل، یک سال تعلیقی، استفاده محدود از اینترنت و جریمه کوچک محکوم شد. گروهی با نام مستعار مود

مود (MOD) یک گروه مستقر در نیویورک و از هکرهای نخبه هستند که سیستمهای تلفن آمریکا را از اواسط تا اواخر سال 1980 هدف قرار داده بودند. گروه انشعابی از لژیون خطرناک (LOD) که سیستمهای وزارت دفاع و مقامات را هدف گرفته بودند. بعد از آن، آنها به سیستم رایانههای AT & T نفوذ کردند. به عبارتی حدود یکدهه این گروه مایه عذاب و وحشت سازمانها بودند.

در نهایت با پیگیریهلی پلیس این گروه در سال 1992 با بسیاری از اعضای خود دستگیر و راهی زندان شدند. بعد هم احتمالا و طبیعا به استخدام سیا یا پلیس در آمدند. ولادیمیر لوین

لوین با همکاری سه هکر دیگر توانست مبلغ ۱۰.۷ میلیون دلار را از حساب های بانکی مختلف از سراسر دنیا، سرقت نماید. او تمام فعالیت خود را در حالی انجام می داد که در آپارتمانش در سنت پترزبورگ نشسته بود و حتی از اینترنت نیز استفاده نمی کرد.

در واقع لوین با نفوذ به سیستم ارتباطی، به ارتباط تلفنی مشتریان با بانک گوش می داد و از این طریق اطلاعات آن ها را استخراج می کرد. لوین در سال ۱۹۹۸ توسط همکارانش به پلیس لو داده شد و مجبور گشت تا پول های به دست آورده را به بانک ها باز گرداند و البته سه سال را نیز در زندان سپری بگذراند.

گزارش از قلی زاده

برچسبها: دلایل بسیاری وجود دارد که شما بخواهید مچ کسی را که بهصورت غیر مجاز از شبکه بیسیم (wireless network) شما استفاده میکند،را بگیرید. ممکن است حس کنید سرعت اتصال به اینترنت و دانلود فایلها کندتر از حالت طبیعی شده یا اینکه نخواهید در حالی که هزینهای را برای اینترنت وایرلس پرداخت میکنید،کسی به رایگان از آن سوءاستفاده کند.البته این سوءاستفاده ممکن است پیامدهای غیر قابل جبران امنیتی نیز برای شما داشته باشد.  در صورتی که این فرد بتواند از طریق شبکه به فایلهای ضروری و خصوصی شما دسترسی پیدا کند یا حتی با استفاده از اتصال غیرمجاز خود مشکلات امنیتی برای شما بهبار آورد یا حتی شبکه و اینترنت شخصی شما را برای اعمال خلاف قانون مانند هک،سرقت اطلاعات یا پول و نفوذ به شبکههای سازمانها بهکار ببرد،مشکلات قضایی برای شما ایجاد میکند و شما را به دردسر میاندازد. در هر صورت بهترین راه برای جلوگیری از این مشکلات، امن کردن شبکه و فضای اینترنت وایرلستان است.

البته بسیاری از شما احتمالا زمان راهاندازی شبکههای بیسیم خود برخی اقدامات احتیاطی پایه را انجام دادهاید، اما اگر نگران هستید که تنظیمات امنیتی برای روتر شما بدرستی انجام نشده باشد یا قصد دارید با فراهم کردن امنیت اضافی شبکه، خیال خود را راحت کنید یا میخواهید خودتان از پس هر نوع عیبیابی شبکه بیسیمتان برآیید، این مطلب را دنبال کنید. این راهنما برای کاربران تازه کاری که نگران سرقت پسورد اینترنت و روتر وای ـ فای و نفوذ به شبکه بیسیم خود هستند، بیش از همه میتواند مفید باشد.

یافتن آی.پی و مک آدرس روتر

روش اول:آی.پیهای مسیریابها باتوجه به نوع آنها با هم متفاوت هستند،اما به طور معمول آی.پیهای 192.168.0.1 یا 192.168.1.1 بهصورت مشترک در مورد بیشتر روترها مورد استفاده قرار میگیرد.اولین کاری که باید انجام دهید این است که با تایپ آدرس IP خود بهطور مستقیم در نوار آدرس مرورگرتان، به کنسولهای اداری روتر (administrative console) خود وارد شوید.

اگر هم نمیدانید آدرس پیشفرض روترتان چیست با اجرای دستور Start»Run در منوی استارت یا جستجوی cmd در پنجره جستجوی منوی استارت رایانه خود، فرمانCMD را اجرا کرده سپس با تایپ کلمه IPCONFIG در پنجره فرمان میتوانید به آدرس آی.پی مسیریابتان دسترسی پیدا کنید. آدرس آی.پی که شما به آن نیاز دارید، باید در کنار Gateway پیشفرض تحت اتصال محلی منطقه (local area Network) شبکه شما باشد.

روش دوم: اگر از سیستم مک (Mac) استفاده میکنید، میتوانید آدرس پیشفرض را با رفتن به تنظیمات سیستم تحتشبکه (System Prefrences) پیدا کنید. آدرس ذکر شده را ممکن است درست در فهرست کنار روتر خود بیابید. اگر از درگاه اتصال شبکه باسیم (اترنت) استفاده میکنید، با کلیک کردن روی Advanced و رفتن به تب TCP / IP در مقابل نام روتر، آیپد خود را پیدا کنید. در صورت استفاده از وای ـ فای، در قدم بعدی با تایپ آدرس در نوار آدرس مرورگر خود مشخصات کاربری خود را وارد کنید. اگر هم تنظیمات پیشفرض را تغییر نداده باشید، باید آن را با استفاده از ترکیبی از نام admin و رمز عبور یا پنجره خالی استفاده کنید. یا اینکه در جدول زیر آن را بیابید، اما توصیه ما این است که خودتان پسورد کاملا امنی را انتخاب و نام کاربری و پسورد را حتما عوض کنید.

فهرست نمونه DHCP

هنگامی که در داخل کنسول اداری روتر خود به دنبال بخش مربوط به دستگاه متصل یا وضعیتهای بیسیم بگردید. برای مثال در روتر قدیمی مدل DIR-655 برند دی ـ لینک از مسیر Status » wireless میتوانید به آن دسترسی پیدا کنید اما شما آن را در روترهای نت گیر، تحت عنوان دستگاههای پیوست شده ( Attached Devices) تحت جدول DHCP مشتریان (کلاینت) و در روترهای لینک سیس میتوانید آن را در فهرست دستگاه (Device List) بیابید. این جدول باید با IP ، مک آدرس و دیگر جزئیات از هر دستگاهی که اکنون به روتر متصل است را فراهم کند. که فهرست وسایل متصل خود را بررسی کنید، تا همه مزاحمان مشخص شوند.

شما میتوانید با رفتن به خط فرمان (کامند لاین) cmd و ورود دوباره و تایپ ipconfig /all آدرس آی.پی و مک آدرس رایانه خود را پیدا کنید که آدرس مک دستگاه شما تحت عنوان آدرس فیزیکی نمایش داده میشود. البته شما میتوانید راه کشف کردن دستگاههای همراه مانند تلفنهای هوشمند و پخش کنندههای رسانه (مدیا پلیرها) را خودتان بیابید.

روش کار

بهترین و سادهترین راهحل میتواند راهاندازی یک رمز عبور قوی با استفاده از WPA2 یا WPA -WEP - باشد که البته کرک کردن آن بسیار آسان است. بنابراین برای اجتناب از آن میتوانید از روشهای دیگری استفاده کنید. در روش اول میتوانید نام دستگاه وای ـ فای خود را مخفی کنید تا غیر از خود شما کسی با جستجو کردن وای ـ فای در نزدیکی نتواند آن را پیدا کند. این تدبیر امنیتی با خاموشی کردن بخش براودکست (SSID) امکانپذیر است. روش دیگر فیلترکردن وای ـ فایتان است. با این راه شما میتوانید با تعریف چند دستگاه مجاز توسط مک آدرسها به دیگر کامپیوترها اجازه اتصال به شبکه شخصیتان را ندهید.

البته این راه نیز نمیتواند هکرها را کاملا متوقف کند، اما از سرعت آنها کاسته و معطلشان میکند که برای بیشتر کاربران همین کافی است.

اگر میخواهید مکان فیزیکی افراد نفوذ کرده به شبکه خود را بیابید، ابزاری به نام شکارچی موچر(MoocherHunter) این کار را انجام میدهد. شما باید یک لوح فشرده سی.دی را که اصطلاحا Live CD نامیده میشود، برای بوت کردن لپتاپ خود رایت کنید. به این ترتیب میتوانید وای ـ فای اطراف را برای یافتن افرادی که بهصورت غیر مجاز به شبکه شما متصل شدهاند، جستجو کنید. با توجه به توضیحات برنامه، ترافیک ارسال شده به سراسر شبکه را تشخیص داده و به این طریق میتوانید منبع دریافت غیرمجاز را در اطراف خود با دقت فاصله دو متر پیدا کنید.

با سارق چه کنیم؟

ما پیشنهاد نمیکنیم در صورت پیدا کردن افراد سوء استفادهگر، خودتان علیه او اقدام کنید، اما میتوانید با مطرح کردن موضوع با مقامات قضایی و ارائه مدارکی که به روش گفته شده جمعآوری کردهاید از آنها شکایت کنید. اگر هم نگران اتصال همسایگان به شبکه بیسیم و ناخنک زدن آنها به اینترنت وای ـ فایتان نیستید و علاقه دارید محتواهای رسانهای خود را با آنها به اشتراک گذاشته و رد و بدل کنید، استفاده از میانافزار (فیرم ویر) چیلیفایر (Chillifire) میتواند برای راهاندازی یک شبکه هات اسپات عمومی به شما کمک کند.

این ابزار به شما اجازه میدهد کانونهای عمومی وایرلس راهاندازی کنید. همچنین در صورتی که سرویس اینترنت قدرتمندی دارید و از آن زیاد استفاده نمیکنید، میتوانید بهصورت توافقی و با شریک کردن همسایهها در پرداخت هزینه اینترنت و با ایجاد نقاط دسترسی به اینترنت از روتر خود هزینه پرداختی اینترنت را بین همسایگان تقسیم کنید.

برچسبها: اولین هک نیم قرن پیش از اختراع اولین کامپیوتر، زمانیکه اولین نمایش ارتباطات بیسیم ناگهان هک شد و امنیت ارتباطات رادیویی زیر سوال رفت اتفاق افتاد. اولین گزینه ای که می تواند دسترسی هکرها رابه گوشی شما راحت کنند Install است. این گزینه زمانی که قصد نصب یک نرم افزار را داشته باشد فعال می شود. در حقیقت نصب یک نرم افزار ذخیره فایل های مورد نیاز برای اجرای برنامه روی دیسک سخت می باشد و باید قبل از نصب نرم افزار مطمئن شوید که با سیستم عامل مد نظر شما سازگاری دارد.

مورد دوم مربوط به File Formatاست؛ هر فایل رایانه ای یک قالب مشخص دارد و در آن فایل ها با زبان کامپیوتر ذخیره می شوند که این قالب فایل توانایی خواندن، شروع و پایان فایل را دارد که به آن File Format می گویند و پسوند های متفاوتی مانند jpeg، doc و.... دارد.

برنامه های رایانه ای که ساخته می شوند دارای کدهایی برای اجرا هستند که از آن به عنوان Source یا منبع یاد می شود.اگر این کدها را در اختیار افراد عادی قرار دهید تا آنها بتوانند با آن کار کنند به آن نرم افزار Open Source می گویند. از مشهورترین نرم افزار های Open Source می توان مرورگر فایر فاکس و سیستم عامل اندورید را نام برد.

یکی دیگر از روش های مورد استفاده هکر هابرای دستیابی به اطلاعات، نرم افزارهایی است که از آن ها به عنوان Keylogger یاد می شود و در آن افراد ماهر می توانند کلید های زده شده صفحه کلید توسط کاربر را ذخیره کرده و برای دستیابی به اطلاعات و رسیدن به مقاصد خود استفاده کنند.

این نرم افزارها می توانند اطلاعات مهم رایانه ای مانند رمزهای عبور را در اختیار یک هکر قرار دهند که برای مقابله با این نرم افزارها با یک یک ابزار امنیتی را روی رایانه خود نصب کنید.

آخرین روشی که به شما معرفی می کنیم بانک های اطلاعاتی هستند که در سیستم عامل ویندوز تعبیه شده و در آن اطلاعات مورد نیاز نرم افزارهای نصب شده موجود است و علاوه بر آنها اطلاعات سیستم عامل ها نیز در بانک اطلاعاتی با نام Registry ذخیره می شود.

برچسبها: |

|